Recentemente, pesquisamos na Internet para obter ajuda sobre como verificar se há malware no banco de dados do WordPress, mas não conseguimos encontrar muita informação sobre isso. Então decidimos, encontrar como fazer isso e fornecer a solução para outras pessoas que precisam de ajuda para verificar seu banco de dados de seu site WordPress.

Se você estiver enfrentando uma infecção por malware no seu site, também é bem possível que seu banco de dados também tenha sido infectado. Se for esse o caso, você pode executar etapas para limpar o código e os arquivos do site de todos os malwares, mas ainda assim encontrar o comportamento do malware no site.

Felizmente, existem etapas que você pode executar para confirmar se seu banco de dados está infectado, identificar o malware e removê-lo do seu site WordPress.

Antes de escanear seu banco de dados WordPress

Antes de verificar o banco de dados do site do WordPress, você deve primeiro verificar e limpar os arquivos do WordPress de todos os vestígios de malware.

O malware entra no seu banco de dados através de códigos de injeção nos arquivos do WordPress. Se esses arquivos não forem limpos primeiro, o código simplesmente injeta um novo malware no seu banco de dados após a limpeza.

Você pode limpar os arquivos do site usando algum plug-in de remoção de malware do WordPress.

Você também deve garantir o backup do seu banco de dados e dos arquivos do WordPress. Caso isso dê errado, você precisará restaurar seu site. Um site infectado por malware é melhor do que nenhum site.

Se você executou as etapas acima, continue lendo para saber como verificar se há malware no banco de dados do WordPress.

Métodos para verificar o banco de dados do WordPress em busca de malware

Primeiro, devido à gravidade de uma infecção por malware, sempre recomendamos que você tenha um especialista para tirá-lo dela.

No entanto, se você tiver algum conhecimento técnico e quiser prosseguir, seguiremos as etapas necessárias para livrar seu banco de dados de malware.

Existem dois métodos para fazer isso: 1. pesquisa manual de código e 2. digitalização com um plugin do WordPress.

Pesquisa manual de código para malware oculto

Os hackers usam um conjunto de funções conhecidas para explorar sites vulneráveis do WordPress. Você pode pesquisar no seu banco de dados essas funções usadas com frequência para verificar se elas estão presentes, o que sugere a presença de malware. Além disso, se o seu site estiver redirecionando para links com spam, você também deve procurar esses links no seu banco de dados.

Para pesquisar seu banco de dados, você precisaria exportá-lo como texto. Usando a ferramenta de banco de dados fornecida pelo seu host, você pode executar essa exportação. Neste guia, mostramos como fazer isso usando o PhpMyAdmin.

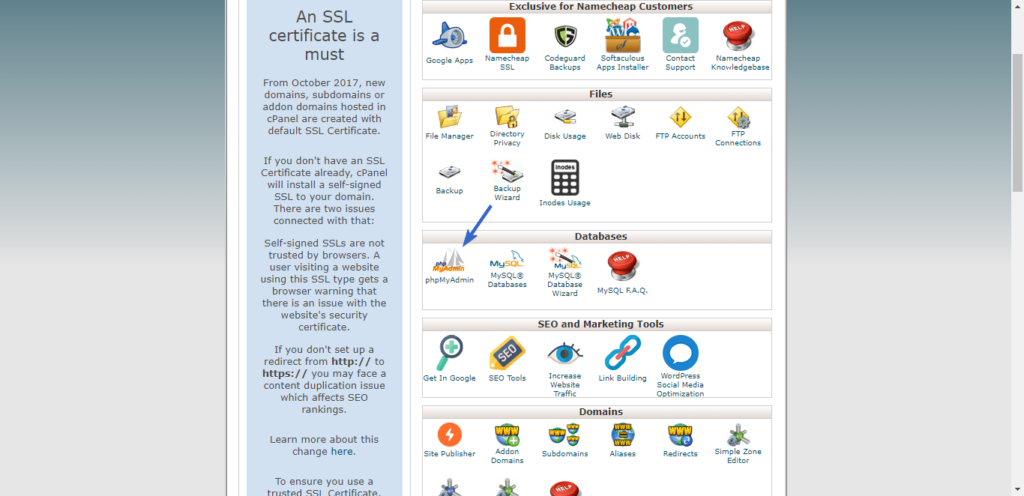

Para começar, faça login no painel do cPanel, role até a seção “Bancos de dados” e clique em PhpMyAdmin.

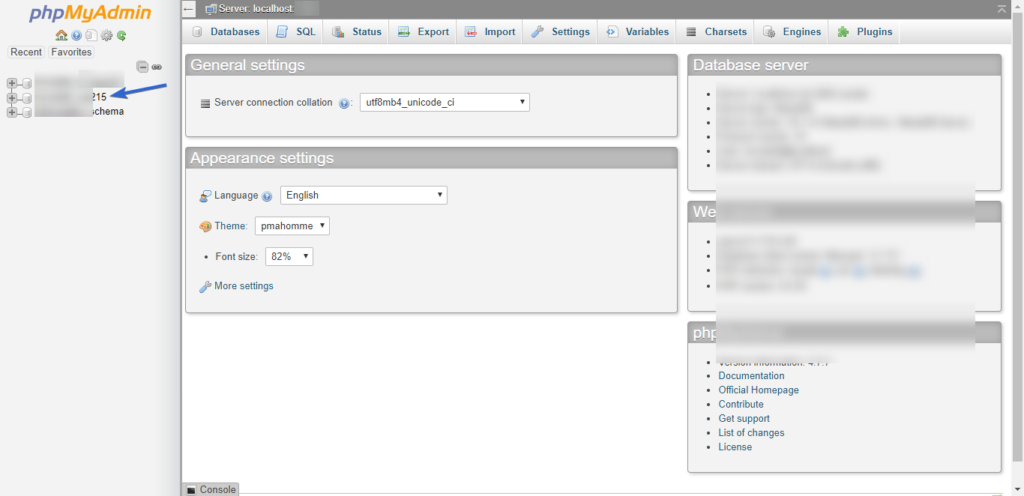

Selecione a Database do seu site WordPress.

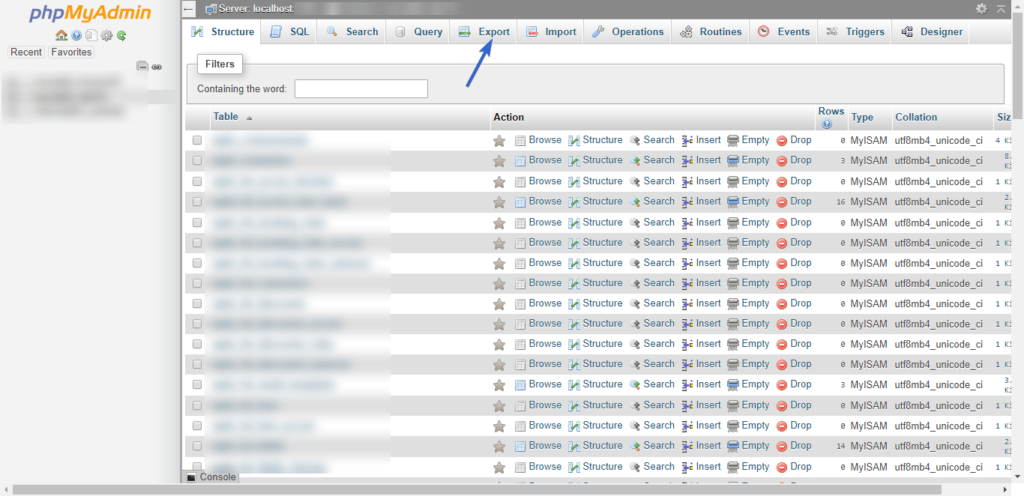

Agora clique no menu exportar.

Depois deixe selecionada a opção “quick” e o formato para SQL, depois pressione “GO”

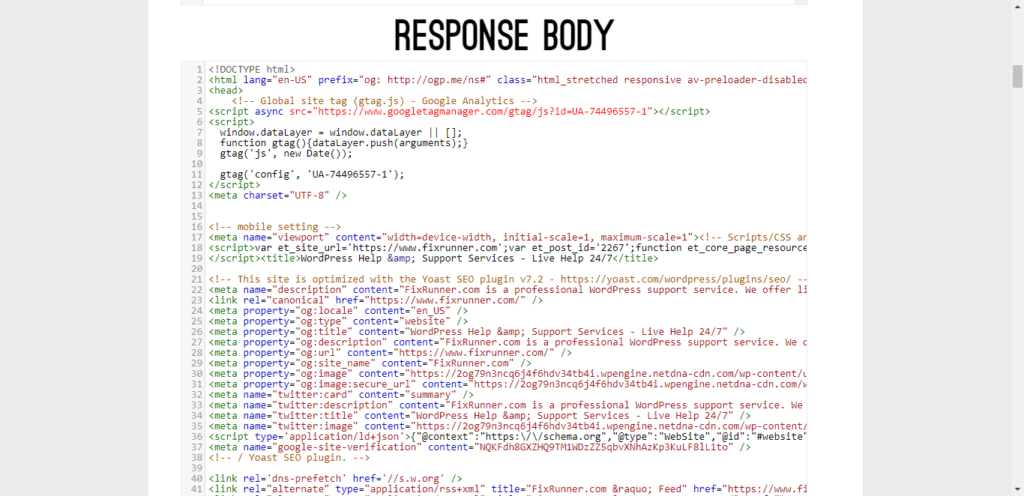

Quando o download do SQL for concluído, abra-o em um bloco de notas. É aqui que procuraremos código malicioso.

O que você procura?

Você deve procurar os dois principais indicadores de infecção por malware do DB. Estas são 1) funções PHP que são comumente usadas por hackers (facilmente exploráveis) e 2) links, iframes e seções de código desconhecidos encontrados em seu site.

1. Funções PHP facilmente exploráveis

Existem várias funções e comandos PHP que são altamente utilizados por hackers. Essas funções não são ruins em si mesmas e os programadores às vezes podem usá-las eticamente. No entanto, como eles são facilmente exploráveis por hackers, se você os vê no seu banco de dados, há uma chance muito alta de que ele esteja infectado.

Essas funções incluem:

base64_decode: Esta função é usada para decodificar dados codificados com base64. Como o WordPress é de código aberto, é muito improvável que contenha informações codificadas. Essa função no seu banco de dados normalmente indica que um hacker está tentando ocultar ou mascarar seu código malicioso. Você deve pesquisar por “base64_decode( ” ou “base64_decode (”.

Gzinflate: Esta função é usada para decodificar os dados que são codificados. O mesmo que acima, uma plataforma de código aberto não deve conter seções codificadas. A presença dComo escanear a Database do seu site WordPressessa função aponta para um hacker tentando se esconder. Você deve pesquisar por “gzinflate(” ou “gzinflate (”.

eval: Essa construção de linguagem tenta processar qualquer sequência como código PHP válido. Como essa construção é muito perigosa, o php.net desencoraja seu uso, e a maioria dos programadores evita. Se você encontrar essa construção no seu banco de dados, é muito provável que esteja infectada. Você deve pesquisar por “eval(” ou “eval (”.

error_reporting(0): Quando o parâmetro zero é usado para esta função, os erros de código não serão exibidos nem registrados. Esse uso é muito improvável em qualquer aplicativo da web. Se encontrado, isso pode indicar um hacker testando vários códigos, mas ocultando os relatórios de erros para que o proprietário do site não descubra. Você deve pesquisar por “error_reporting(0)” ou “error_reporting (0).

shell_exec: O shell é a camada em um sistema operacional Unix que processa comandos. Usando a função shell_exec, os hackers podem executar comandos no sistema operacional (nível do servidor). Como isso permite que eles assumam o controle de um servidor inteiro, é o principal alvo dos hackers. Você deve pesquisar por “shell_exec(” ou “shell_exec (”.

Isto não é uma lista muito grande, mas você pode pesquisar outras funções PHP que são comumente usadas por hackers.

2. Links ou iframes desconhecidos no seu site

Além das funções conhecidas, você pode consultar o conteúdo do seu site para determinar outros itens a serem pesquisados. Muitas vezes, você encontrará iframes maliciosos e links de redirecionamento se o site estiver infectado. Você pode pescar isso examinando o código do site.

Se você suspeitar que seu site está infectado, é melhor exibir e revisar seu código usando cURL. Isso ajuda a evitar a disseminação do malware para o seu computador ou outros servidores.

Uma ferramenta fácil que você pode usar é o Online cURL. Insira o URL do seu site (https e tudo) nesta ferramenta e pressione Enter. O cURL online exibirá o código fonte do site.

Pesquise cuidadosamente neste código em busca de texto suspeito. Você pode pesquisar e revisar todas as tags e funções “iframe”, já que isso geralmente é usado por hackers.

Geralmente, pesquise seções HTML que estão fora do lugar no seu site. Por exemplo, se seu site é sobre aviões e você vê uma seção com links e informações sobre produtos farmacêuticos, isso é uma bandeira vermelha.

Durante sua pesquisa, anote todos os iframes, links e seções HTML que achar suspeitos.

Verificando o arquivo exportado do banco de dados

Primeiro, procure no arquivo SQL exportado as funções PHP facilmente exploráveis que identificamos. Use o texto exato entre aspas após “o que você deve procurar”.

Em seguida, se você identificou alguns iframes, links e outros textos suspeitos da sua revisão de código usando cURL, procure por eles na exportação de banco de dados SQL.

Se você encontrar algum desses em seu banco de dados, é muito provável que esteja infectado.

Limpando seu banco de dados

Se sua pesquisa revelar que seu banco de dados está infectado, você precisará tomar medidas para limpá-lo. Nosso método recomendado é restaurar o seu banco de dados um tempo antes da infecção. Se você tinha backups automáticos em execução, pode fazer isso facilmente. Caso contrário, você precisaria entrar em contato com seu host para obter ajuda.

A segunda opção é procurar os links maliciosos, iframes ou funções identificados no seu banco de dados e removê-los.

Para fazer isso, você precisa ter algum conhecimento avançado.

Usando a pesquisa no PhpMyAdmin, você pode procurar registros contendo qualquer código malicioso que você identificou. Digamos que você tenha visto um link para “www.spamexample.com” em seu site; aqui está como procurá-lo.

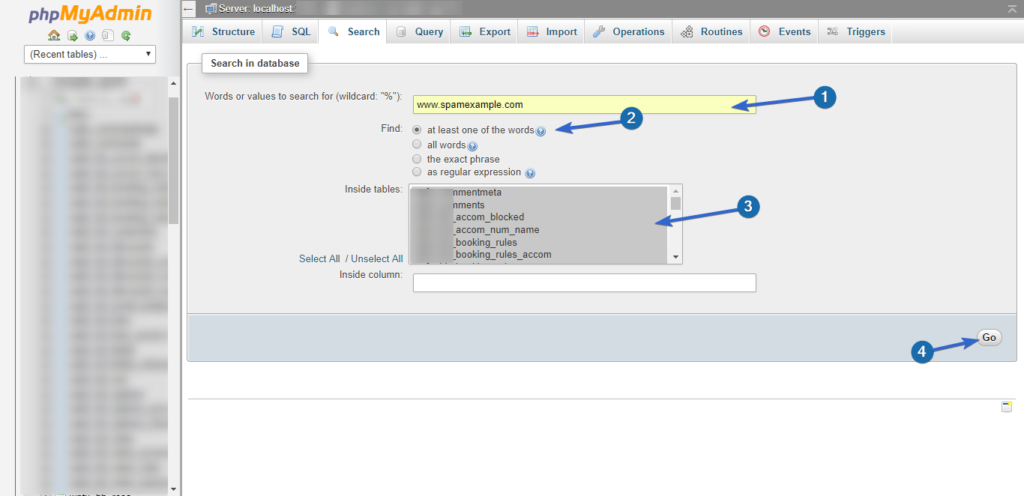

No PhpMyAdmin, clique em Bancos de dados e clique no seu banco de dados WordPress para selecioná-lo e depois clique em “search”.

Digite o texto da pesquisa na caixa de texto. Deixe “Find” definido como “at least one of the words”. Na parte “Inside Tables”, verifique se todas as tabelas estão selecionadas. Clique em “go” para executar a pesquisa.

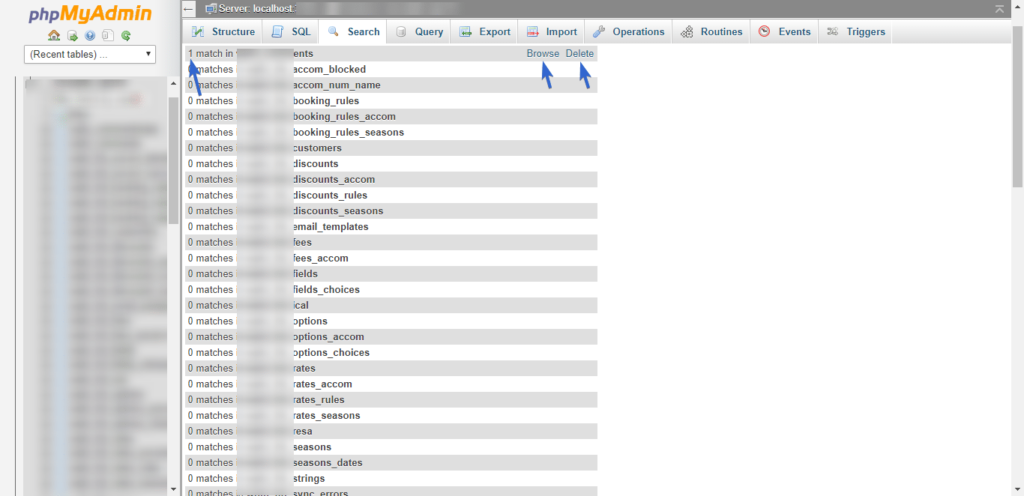

Nos resultados da pesquisa, onde quer que uma correspondência seja encontrada, você tem a opção de procurar ou excluir o registro.

Clique em Procurar para visualizar o registro. Você pode decidir editar o texto malicioso ou, melhor ainda, excluir o registro.

Repita isso para todos os textos maliciosos encontrados em sua pesquisa.

Escaneando com plugins de segurança do WordPress

Como alternativa à pesquisa manual no seu banco de dados, você pode verificar se há malware usando plugins de remoção de malware do WordPress que oferecem verificação de banco de dados.

Alguns plug-ins identificam e excluem malware. Outros retornam um relatório de suspeita de malware – com a opção de excluir aqueles que você confirma como malware.

Aqui estão três plugins que você pode usar para a varredura de banco de dados:

MalCare WordPress Security

O MalCare é uma solução completa de limpeza de malware que não apenas limpa seu site agora, mas também executa verificações diárias automáticas para impedir que futuras infecções aconteçam. Ele tem um scanner muito sensível e detecta até as infecções mais profundas.

All In One WP Security & Firewall

O All In One WP Security & Firewall é um dos plugins mais populares com a função de varredura de banco de dados. O DB Scanner procura sequências suspeitas em nas principais tabelas no seu banco de dados WordPress.

Exploit Malware Scanner

O Exploit Scanner é um plugin da Automattic (a empresa responsável pelo WordPress.com). Este plugin verifica as tabelas de postagem e comentário em busca de código potencialmente malicioso. Quando encontra conteúdo suspeito, apresenta-o de volta com uma classificação de Nota, Aviso ou Grave.

Você pode então decidir o que excluir.

Como você pode usar essas informações?

Se seu banco de dados estiver infectado, as etapas abordadas neste guia podem ajudá-lo a identificar malware e limpar seu banco de dados.

Se você optar por usar a pesquisa manual ou a opção de plugin, tenha cuidado com o que excluir. Se não tiver certeza, pesquise no Google primeiro.

Além disso, sempre mantenha um backup do seu site.

Nós esperamos que você tenha gostado deste artigo, se gostou comente aqui embaixo o que achou dele e se quiser ficar por dentro de mais novidades, se inscreva no nosso canal no YouTube e nos siga nas redes sociais.

Quer aprender a fazer sites sem programação, com wordpress na prática? Conheça o Curso de WordPress mais completo do mercado, atualizado mensalmente e com aulas ao vivo para os alunos.